【更新】Ripple20漏洞 (Treck TCP / IP软件库漏洞)预警

01漏洞描述

以色列网络安全公司JSOF的研究人员在Treck,Inc.开发的TCP/IP软件库中发现了19个不同严重程度的安全漏洞,19个安全漏洞中存在0DAY漏洞,这一系列漏洞统称为“Ripple20”。估计全球数亿台(甚至更多)IoT设备可能会受到远程攻击。

02漏洞详情

Ripple20影响了来自广泛领域的关键物联网设备,涉及了众多供应商。受影响的供应商范围很广,包括HP、Schneider Electric、Intel、Rockwell Automation、Caterpillar、Baxter以及许多其他在医疗、运输、工业控制方面的主要国际供应商、企业、能源(石油/天然气)、电信、零售和商业以及其他行业。

具体漏洞列表如下:

CVE-2020-11896:可以通过将多个格式错误的IPv4数据包发送到支持IPv4隧道的设备来触发此漏洞。它会影响使用特定配置运行Treck的所有设备,可以实现稳定的远程代码执行

修复版本:6.0.1.66(release 30/03/2020)

CVE-2020-11897:可以通过向设备发送多个格式错误的IPv6数据包来触发此漏洞。它会影响任何运行旧版支持IPv6的Treck的设备,先前已进行了修复。它可能潜在地允许稳定的远程代码执行

修复版本:5.0.1.35(release 04/06/2009)

CVE-2020-11901:处理未经授权的网络攻击者发送的数据包时,DNS解析器组件中的输入验证不正确。该漏洞可能导致远程执行代码。

修复版本:6.0.1.66(release 30/03/2020)

CVE-2020-11898:处理未经授权的网络攻击者发送的数据包时,对IPv4 / ICMPv4组件中的长度参数不一致的处理不当。该漏洞可能导致敏感信息暴露。

修复版本:6.0.1.66(release 30/03/2020)

CVE-2020-11900:处理网络攻击者发送的数据包时,IPv4隧道组件中可能存在双重释放。该漏洞可能导致Use After Free。

修复版本:6.0.1.41(release 10/15/2014)

CVE-2020-11902:处理未经授权的网络攻击者发送的数据包时,IPv6OverIPv4隧道组件中的输入验证不正确。该漏洞可能导致越界读取。

修复版本:6.0.1.66(release 03/03/20)

CVE-2020-11904:处理未经授权的网络攻击者发送的数据包时,内存分配组件中可能存在整数溢出。该漏洞可能导致越界写入。

修复版本:6.0.1.66(release 03/03/20)

CVE-2020-11899:处理未经授权的网络攻击者发送的数据包时,IPv6组件中的输入验证不正确。该漏洞可能导致越界读取或拒绝服务。

修复版本:6.0.1.66(release 03/03/20)

CVE-2020-11903:处理未经授权的网络攻击者发送的数据包时,DHCP组件中存在越界读取问题。该漏洞可能导致敏感信息泄露。

修复版本:6.0.1.28(release 10/10/12)

CVE-2020-11905:处理未经授权的网络攻击者发送的数据包时,DHCPv6组件中存在越界读取问题。该漏洞可能导致敏感信息泄露。

修复版本:6.0.1.66(release 03/03/20)

CVE-2020-11906:在处理未经授权用户发送的数据包时,以太网链路层组件中输入验证不正确。该漏洞可能导致整数溢出。

修复版本:6.0.1.66(release 03/03/20)

CVE-2020-11907:处理未经授权的网络攻击者发送的数据包时,TCP组件中对参数长度不一致的处理不当。该漏洞可能导致整数溢出。

修复版本:6.0.1.66(release 03/03/20)

CVE-2020-11909:处理未经授权的网络攻击者发送的数据包时,IPv4组件中的输入验证不正确。该漏洞可能导致整数溢出。

修复版本:6.0.1.66(release 03/03/20)

CVE-2020-11910:处理未经授权的网络攻击者发送的数据包时,ICMPv4组件中的输入验证不正确。该漏洞可能导致越界读取。

修复版本:6.0.1.66(release 03/03/20)

CVE-2020-11911:处理未经授权的网络攻击者发送的数据包时,ICMPv4组件中的访问控制不正确。该漏洞可能导致关键资源的权限分配错误。

修复版本:6.0.1.66(release 03/03/20)

CVE-2020-11912:处理未经授权的网络攻击者发送的数据包时,TCP组件中的输入验证不正确。该漏洞可能导致越界读取。

修复版本:6.0.1.66(release 03/03/20)

CVE-2020-11913:处理未经授权的网络攻击者发送的数据包时,IPv6组件中的输入验证不正确。该漏洞可能导致越界读取。

修复版本:6.0.1.66(release 03/03/20)

CVE-2020-11914:处理未经授权的网络攻击者发送的数据包时,ARP组件中的输入验证不正确。该漏洞可能导致越界读取。

修复版本:6.0.1.66(release 03/03/20)

CVE-2020-11908:处理未经授权的网络攻击者发送的数据包时,DHCP组件中的Null Termination不正确。该漏洞可能导致敏感信息泄露。

修复版本:4.7.1.27(release 11/08/07)

03风险场景

潜在的风险场景包括:

l 如果面向互联网,则来自网络外部的攻击者将控制网络中的设备;

l 已经设法渗透到网络的攻击者可以使用库漏洞来针对网络中的特定设备;

l 攻击者可以广播能够同时接管网络中所有受影响设备的攻击;

l 攻击者可能利用受影响的设备隐藏在内网中;

l 复杂的攻击者可能会从网络边界外部对网络内的设备进行攻击,从而绕过任何NAT配置。这可以通过执行MITM攻击或dns缓存中毒来完成;

l 在某些情况下,攻击者可能能够通过响应离开网络边界的数据包,绕过NAT,从网络外部执行攻击;

l 所有情况下,攻击者都可以远程控制目标设备,而无需用户干预。

04缓解措施

1) 最大限度地减少嵌入式和关键设备的网络暴露,并确保无法从Internet访问;

2) 定位防火墙防护的OT网络和设备,并将其与业务网络隔离;

3) 仅启用安全的远程访问方法,建议使用虚拟专用网络(VPN)。

4) 阻止异常IP流量;

5) 通过深度数据包检查来阻止网络攻击,以降低Treck嵌入式启用TCP/ IP的设备的风险。

05受影响产品

部分厂商已公开受影响产品名称及型号,并提供相应补丁。具体如下:

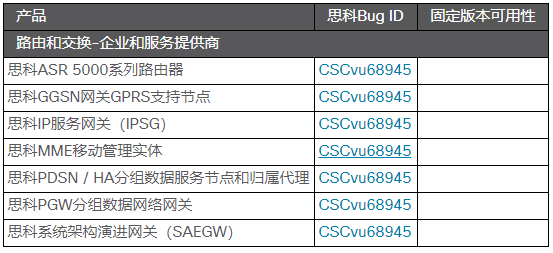

思科

参考地址:

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-treck-ip-stack-JyBQ5GyC

HP和三星打印产品

参考地址:https://support.hp.com/us-en/document/c06640149

HP Laser,HP LaserJet Pro,HP Neverstop Laser,Samsung proXpress,Samsung MultiXpress

HP DeskJet,HP OfficeJet,HP OfficeJet Pro,HP墨水盒,HP Smart Tank

以下为更新的受影响的厂商

Aruba Networks(安移通)

参考地址:

https://www.arubanetworks.com/assets/alert/ARUBA-PSA-2020-006.txt

• 5400/5400R series

• 3810

• 3800

• 3500

• 2930M

• 2930F

• 2920

• 2915

• 2620

• 2615

• 2540

• 2530YA

• 2530YB

• HP 8200

• HP 6600

• HP 6200-24G-mGBIC (note: This is not the Aruba CX 6200 series)

B. Braun(贝朗医疗)

参考地址:

https://www.bbraunusa.com/content/dam/b-braun/us/website/customer_communications/Skyline%20Response_Outlook_6.9.2020_FINAL1.pdf

Outlook 400ES infusion pump

CareStream(锐珂医疗)

参考地址:

https://www.carestream.com/en/us/services-and-support/cybersecurity-and-privacy

Diagnostic Imaging Systems

Digital Printers

MyView Center Kiosk products

Caterpillar(卡特彼勒)

参考地址:

https://www.us-cert.gov/ics/advisories/icsa-20-168-01

无具体产品统计

Digi International

参考地址:

https://www.digi.com/resources/security

Digi Connect® ME, Digi Connect® EM, Digi Connect® WME, Digi Connect® SP, and Digi Connect® ES; Digi Connect® 9C, Digi Connect® 9P;

Digi ConnectPort® TS, Digi ConnectPort® X2, Digi ConnectPort® X4;

Digi AnywhereUSB® (First and Second Gen, NOT Plus);

NetSilicon 7250, 9210, 9215, 9360, 9750;

Any products using the NET+OS 7.X development environments.

Eaton(伊顿)

参考地址:

https://www.eaton.com/content/dam/eaton/company/news-insights/cybersecurity/security-bulletins/eaton-security-bulletin-treck-tcp-ip-stack-vulnerabilities-ripple20.pdf

CL-7 voltage regulator control

Form 4D recloser control

Form 6 recloser control

Edison Idea and IdeaPLUS relays (all variants)

Metered Input Power Distribution Units

Metered Outlet Power Distribution Units

Managed Power Distribution Units

High Density Power Distribution Units

Green Hills Software

参考地址:

https://support.ghs.com/psirt/PSA-2020-05/

GHnet v

Hewlett Packard Enterprise

参考地址:

https://support.hpe.com/hpesc/public/docDisplay?docLocale=en_US&docId=hpesbhf03999en_us

HPE ProLiant MicroServer Gen10 Plus - Prior to SPS 05.01.04.113(8 Jun 2020) - CVE-2020-0545 and CVE-2020-0586

HPE ProLiant DL20 Gen10 Server - Prior to SPS 05.01.04.113(8 Jun 2020) - CVE-2020-0545 and CVE-2020-0586

HPE ProLiant ML30 Gen10 Server - Prior to SPS 05.01.04.113(8 Jun 2020) - CVE-2020-0545 and CVE-2020-0586

HPE ProLiant m750 Server Blade - Prior to SPS 05.01.04.113(8 Jun 2020) - CVE-2020-0545 and CVE-2020-0586

HPE ProLiant XL170r Gen10 Server - Prior to SPS v04.01.04.381 - CVE-2020-0545 only

HPE ProLiant XL190r Gen10 Server - Prior to SPS v04.01.04.381 - CVE-2020-0545 only

HPE ProLiant XL230k Gen10 Server - Prior to SPS v04.01.04.381 - CVE-2020-0545 only

HPE ProLiant XL450 Gen10 Server - Prior to SPS v04.01.04.381 - CVE-2020-0545 only

HPE ProLiant XL450 Gen10 Server - Prior to SPS v04.01.04.381 - CVE-2020-0545 only

HPE Synergy 480 Gen10 Compute Module - Prior to SPS v04.01.04.381 - CVE-2020-0545 only

HPE Synergy 660 Gen10 Compute Module - Prior to SPS v04.01.04.381 - CVE-2020-0545 only

HPE ProLiant DL580 Gen10 Server - Prior to SPS v04.01.04.381 - CVE-2020-0545 only

HPE ProLiant BL460c Gen10 Server Blade - Prior to SPS v04.01.04.381 - CVE-2020-0545 only

HPE ProLiant DL120 Gen10 Server - Prior to SPS v04.01.04.381 - CVE-2020-0545 only

HPE ProLiant DL160 Gen10 Server - Prior to SPS v04.01.04.381 - CVE-2020-0545 only

HPE ProLiant DL180 Gen10 Server - Prior to SPS v04.01.04.381 - CVE-2020-0545 only

HPE ProLiant DL360 Gen10 Server - Prior to SPS v04.01.04.381 - CVE-2020-0545 only

HPE ProLiant DL380 Gen10 Server - Prior to SPS v04.01.04.381 - CVE-2020-0545 only

HPE ProLiant DL560 Gen10 Server - Prior to SPS v04.01.04.381 - CVE-2020-0545 only

HPE ProLiant ML110 Gen10 Server - Prior to SPS v04.01.04.381 - CVE-2020-0545 only

HPE ProLiant ML350 Gen10 Server - Prior to SPS v04.01.04.381 - CVE-2020-0545 only

HPE ProLiant e910 Server Blade - Prior to SPS v04.01.04.381 - CVE-2020-0545 only

HPE ProLiant XL270d Gen10 Server - Prior to SPS v04.01.04.381 - CVE-2020-0545 only

HPE StoreEasy 1460 Storage - Prior to SPS v04.01.04.381 - CVE-2020-0545 only

HPE StoreEasy 1560 Storage - Prior to SPS v04.01.04.381 - CVE-2020-0545 only

HPE StoreEasy 1660 Storage - Prior to SPS v04.01.04.381 - CVE-2020-0545 only

HPE StoreEasy 1860 Storage - Prior to SPS v04.01.04.381 - CVE-2020-0545 only

HPE Storage File Controllers - Prior to SPS v04.01.04.381 - CVE-2020-0545 only

Intel(英特尔)

参考地址:

https://www.intel.com/content/www/us/en/security-center/advisory/intel-sa-00295.html

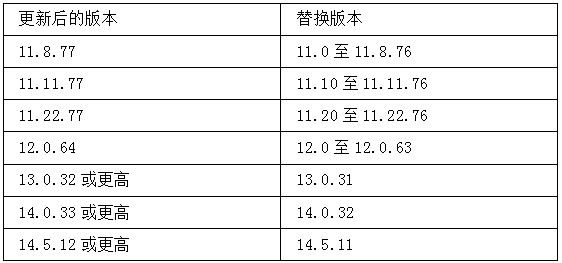

英特尔®CSME版本11.0至11.8.76、11.10至11.12.76、11.20至11.22.76、12.0至12.0.63、13.0至13.0.31、14.0至14.0.32、14.5.11。

版本11.8.77、11.12.77、11.22.77、12.0.64、13.0.32、14.0.33和14.5.12之前的英特尔®CSME,英特尔®AMT,英特尔®ISM,英特尔®DAL和英特尔®DAL软件:

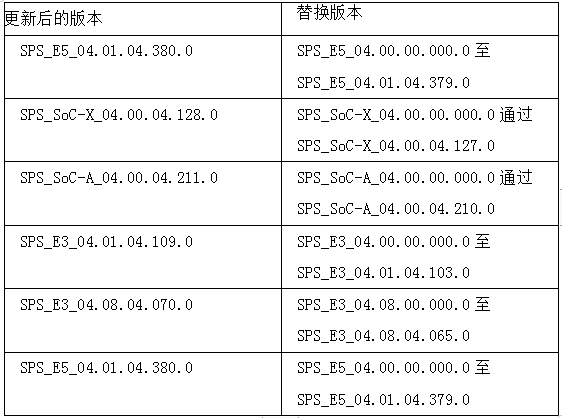

SPS_E5_04.01.04.380.0,SPS_SoC-X_04.00.04.128.0,SPS_SoC-A_04.00.04.211.0,SPS_E3_04.01.04.109.0,SPS_E3_04.08.04.070.0之前的英特尔®服务器平台服务固件:

英特尔®TXE:

Teradici

参考地址:

https://advisory.teradici.com/security-advisories/56/

Tera2 Zero Client firmware 20.01.1及更低版本

Tera2 Remote Workstation Card 20.01.1及更低版本

Xerox(施乐)

参考地址:

https://nvd.nist.gov/vuln/detail/CVE-2020-11903

Mini Bulletin XRX20J